1. INTERVENANTS

DJEBBOURI Younes

Architecte Azure et DevOps 🚀💻✨

2. PROBLÉMATIQUE

Tu as sécurisé ton code dès le build.

Tu as durci ton environnement d’exécution.

Mais une question persiste, souvent oubliée jusqu’à ce qu’il soit trop tard :

Que se passe-t-il vraiment dans ton cluster, à l’exécution ?

C’est là que réside l’un des plus grands angles morts en matière de sécurité AKS

- ➡️ Une image peut être parfaite en apparence, mais contenir du code malveillant

- ➡️ Un pod peut dévier de son comportement attendu sans jamais violer une règle statique

- ➡️ Une attaque peut se jouer en runtime, sans laisser de trace dans ton pipeline

Et dans ces moments critiques, ce ne sont ni ton pipeline CI/CD ni tes firewalls qui t’aideront.

Ce qu’il te faut, c’est une visibilité continue, une détection instantanée, et une réaction automatisée

🎯 C’est exactement ce que propose Microsoft Defender for Containers :

une solution de sécurité agentless, temps réel, nativement intégrée dans Azure, qui surveille tes workloads là où ils vivent vraiment : dans le cluster, en production

Dans cette 5e partie, on va explorer en détail :

- Comment Defender s’intègre à AKS sans modifier tes images ni tes pipelines

- Comment il détecte les comportements suspects grâce à eBPF

- Comment il alimente Sentinel, Defender XDR et Azure Monitor pour une supervision unifiée

- Et quelles sont ses limites techniques à connaître avant de le déployer à grande échelle

💡 L’objectif : ne plus subir le runtime, mais en reprendre le contrôle

Et surtout : agir avant qu’un incident ne se transforme en crise

6. MICROSOFT DEFENDER FOR CONTAINERS

Détecter, alerter, protéger en continu.

C’est exactement ce que permet Microsoft Defender for Containers, l’un des piliers de la sécurité runtime dans un environnement AKS.

Mais attention : cette solution va bien au-delà du simple scan d’image. Il s’agit d’une architecture modulaire, native Azure, conçue pour offrir une visibilité complète, une détection en temps réel, et une gouvernance de la sécurité conteneurs à l’échelle de l’organisation

6.1 Fonctionnement général

Trois missions clés pour couvrir toute la chaîne de sécurité

Microsoft Defender for Containers repose sur trois fonctions majeures :

- Posture de sécurité Kubernetes : analyse de configuration du cluster, des workloads et des bonnes pratiques

- Vulnerability Assessment Agentless : détection de failles dans les images de conteneurs, sans agent à embarquer dans les pods ni modification des pipelines

- Protection à l’exécution : surveillance en temps réel du comportement des workloads via des capteurs eBPF

Exemple réel :

| lors d’un test de sécurité en environnement de recette, un binaire malveillant simulant une activité de crypto-minage a été injecté dans un pod Résultat : Defender for Containers a détecté l’anomalie en moins de 10 minutes, générant une alerte détaillée corrélée à un comportement système suspect (appel réseau inhabituel, surcharge CPU) |

👉 En production, ce type de détection rapide permet de stopper une attaque avant qu’elle n’affecte la charge applicative ou compromette les données

Une architecture modulaire et native Azure

Ce que propose Defender for Containers, c’est un montage intelligent de plusieurs couches :

| Fonction | Composant utilisé |

|---|---|

| Collecte des logs & métriques | Azure Monitor + Log Analytics |

| Scan d’images | Agentless scanner intégré à ACR |

| Détection en temps réel | DaemonSet basé sur eBPF |

| Application des politiques | Azure Policy Add-on for Kubernetes |

Le DaemonSet déployé sur chaque nœud AKS intercepte les signaux au niveau kernel (Linux), via eBPF :

- Observation des appels système suspects,

- Détection d’activités anormales (escalade, exfiltration, crypto-mining),

- Génération d’alertes en temps réel, corrélables dans Microsoft Sentinel ou XDR.

🧠 eBPF permet une inspection profonde sans alourdir les performances, un atout majeur pour une intégration sans friction dans des clusters déjà fortement sollicités

Intégration Azure complète

L’un des grands avantages de Defender for Containers, c’est son intégration fluide avec le reste de l’écosystème Azure :

- Il repose sur Azure Policy Add-on, déjà activé dans nos clusters.

- Il alimente automatiquement Log Analytics pour la centralisation des événements.

- Il s’interface nativement avec Microsoft Sentinel pour les investigations, Defender XDR pour la corrélation avancée, et Azure Monitor pour les alertes.

🎯 Résultat : une chaîne de protection unifiée, de la détection au traitement, sans besoin d’outils tiers

6.2 Une limite importante à connaître

⚠️ Point de vigilance important : la mise en œuvre actuelle de Defender for Containers nécessite une ouverture réseau que certaines architectures très sécurisées pourraient refuser.

Il s’agit du composant AMPLS (Azure Monitor Private Link Scope).

Configuration requise :

Query accessactivé,Ingestion accessen mode Open.

💡 Conséquence :

Le trafic de logs (audit, metrics) transite par des endpoints publics pour l’instant

Même si le cluster est connecté à un VNet et que Log Analytics l’est aussi, le flux ne passera pas par le réseau privé et ce n’est pas configurable aujourd’hui.

👉 C’est un compromis à connaître, notamment dans les contextes très sensibles ou souverains.

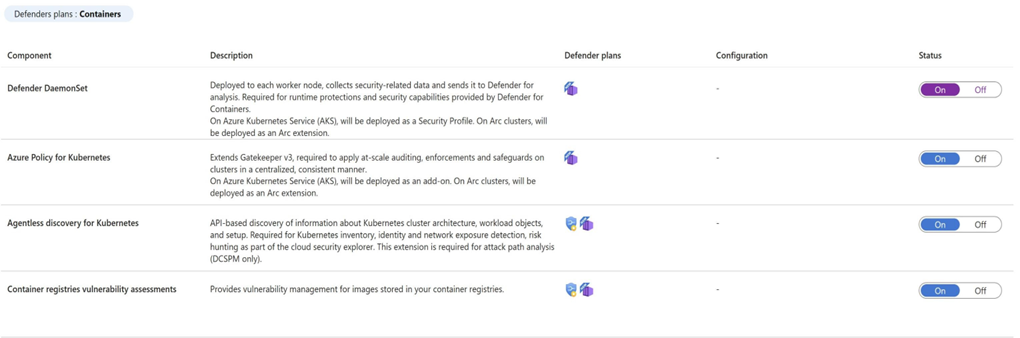

6.3 Architecture

Microsoft Defender for Containers repose sur une architecture modulaire qui combine plusieurs technologies Azure et Kubernetes.

Chaque composant remplit un rôle spécifique dans la chaîne de sécurité, de la détection des vulnérabilités à la protection runtime

Composants principaux :

- 🔹 Collecte des signaux en temps réel :

Un DaemonSet est automatiquement déployé sur chaque nœud du cluster AKS.

Il capte les signaux système via eBPF, une technologie puissante permettant d’inspecter le comportement des processus et des containers au niveau du noyau Linux, sans nécessiter de recompilation. - 🔹 Analyse sans agent de la configuration :

Une analyse agentless est effectuée par Azure lui-même pour :- Scanner les images de conteneurs dans Azure Container Registry (ACR),

- Inspecter la configuration des clusters et workloads Kubernetes.

- 🔹 Intégration avec Azure Policy :

Le composant s’appuie sur l’Azure Policy Add-on for Kubernetes, déjà déployé dans notre architecture.

Cela permet d’appliquer des règles de sécurité, de contrôler les déploiements non conformes, et d’assurer une conformité continue au niveau du cluster ( Partie 4 ) - 🔹 Supervision via Azure Monitor :

Toutes les métriques, logs d’audit et événements de sécurité sont centralisés dans Log Analytics,

grâce à l’intégration avec Azure Monitor Container Insights.

Cas particuliers et limitations

L’analyse des images ne fonctionne que si ACR est utilisé comme registre.

Si un registre tiers est utilisé (ex. : Harbor, Docker Hub privé…), la fonction de vulnerability scan sera inopérante, bien que la facturation reste active ⚠️

6.4 Vue unifiée dans Azure

Un outil de sécurité n’a de valeur que s’il permet de centraliser l’information.

Et c’est exactement ce que propose Defender for Containers, via son intégration dans Microsoft Defender for Cloud.

Une console unique pour tous vos clusters :

- Cluster AKS,

- Clusters hybrides (via Azure Arc),

- Environnements Dev, Staging, Prod…

➡️ Tout est centralisé dans un seul tableau de bord, avec :

- État de la posture sécurité,

- Alertes actives,

- Vulnérabilités détectées,

- Niveau de conformité (Secure Score),

- Recommandations Azure Security Benchmark ou CIS

Ce qu’il faut retenir

Defender for Containers, ce n’est pas juste un outil de scan :

c’est une plateforme complète de détection, corrélation et supervision

Il remonte les signaux :

- de l’image (pré-exécution),

- à l’exécution (via eBPF),

- jusqu’à la gestion post-mortem (alertes dans Sentinel).

Et surtout, il s’intègre nativement avec ton cloud Azure, sans créer de silos

✅ Une seule plateforme,

✅ Un seul langage,

✅ Et une seule source de vérité pour la sécurité de tes workloads conteneurisés

PROCHAIN ARTICLE

TLS expiré en production ? Certificat manquant sur un Ingress ? Trop fréquent

Dans cette dernière partie, on va industrialiser la gestion des certificats dans AKS avec Cert-Manager et Azure Key Vault :

- Création et renouvellement automatiques,

- Intégration aux Ingress et services,

- Traçabilité et sécurité via Key Vault,

- Et une gestion unifiée, prête pour la prod.